0

0

Полное руководство по Kubectl exec

Подключение к работающему контейнеру очень важно, поскольку вам необходимо, среди прочего, просматривать журналы, проверять процессы, точки монтирования, переменные среды и версии пакетов. kubectl exec предоставит вам полный доступ к контейнеру, поэтому его изменение и установка пакетов, которые не являются частью образа контейнера, возможны, но не рекомендуются, за исключением случаев временного устранения неполадок.

Погружение в kubectl exec

Понимание ключевых компонентов и параметров команды kubectl exec:

Команда kubectl exec позволяет выполнять команды внутри контейнера пода Kubernetes. Давайте рассмотрим синтаксис более подробно:

kubectl exec [OPTIONS] NAME_OF_POD -- COMMAND [ARGUMENTS]

Ключевые компоненты:

• kubectl — это инструмент командной строки Kubernetes и exec , используемый для выполнения команд в контейнере.

Параметры:

• [OPTIONS]— флаг, который можно использовать для изменения поведения kubectl exec. Например, вы можете использовать этот -itфлаг для запуска команды в интерактивном режиме.

• NAME_OF_PODпредставляет имя модуля, содержащего контейнер, в котором вы хотите запускать команды.

• Двойное тире --означает, что все аргументы, следующие за ним, должны быть командами, которые будут выполняться внутри контейнера.

• COMMANDто, что идет после тире, — это фактическая команда, которую вы хотите запустить внутри контейнера.

• [ARGUMENTS]являются конкретными параметрами, передаваемыми команде, которую вы запускаете внутри контейнера.

Сравнение с docker exec и ssh

Служба kubectl exec основана на Kubernetes RBAC для обеспечения безопасности и работает с контейнерами в вашем модуле Kubernetes. docker exec работает на уровне Docker, напрямую взаимодействуя с контейнерами и требуя доступа к демону Docker. SSH , широко используемый инструмент для защиты доступа к удаленным системам и функционирования на уровне операционной системы, обеспечивает безопасную аутентификацию с помощью ключей шифрования.

Основное использование

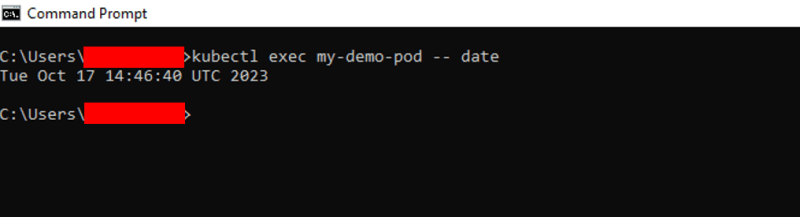

Предположим, у вас запущен под nginx, и вам интересно узнать текущую дату и время в этой контейнерной среде. Получить информацию с помощью kubectl exec так же просто, как:

kubectl exec my-demo-pod -- date

В приведенной выше команде « my-demo-pod » — это имя модуля, а « date » — это команда, которую kubectl запустит внутри контейнера. Он вернет следующий вывод:

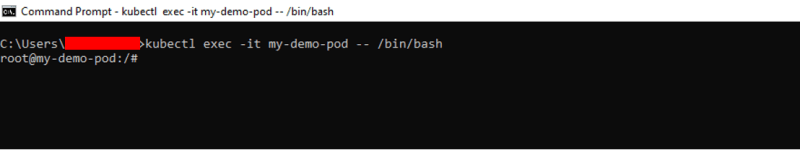

Давайте возьмем еще один базовый пример интерактивного доступа к оболочке контейнера, поскольку он позволяет исследовать файловую систему, процессы и другие аспекты контейнера непосредственно через этот интерфейс. Для достижения этой цели мы можем использовать команду ниже:

kubectl exec -it my-demo-pod -- /bin/bash

В приведенной выше команде my-demo-pod остается имя модуля и /bin/bash выполняется внутри контейнера для доступа к bash оболочке. Флаги -it создают впечатление, будто вы находитесь внутри контейнера, обеспечивая интерактивность сеанса (-i) и выделяя псевдотерминал (-t).

Выполнение определенных команд оболочки

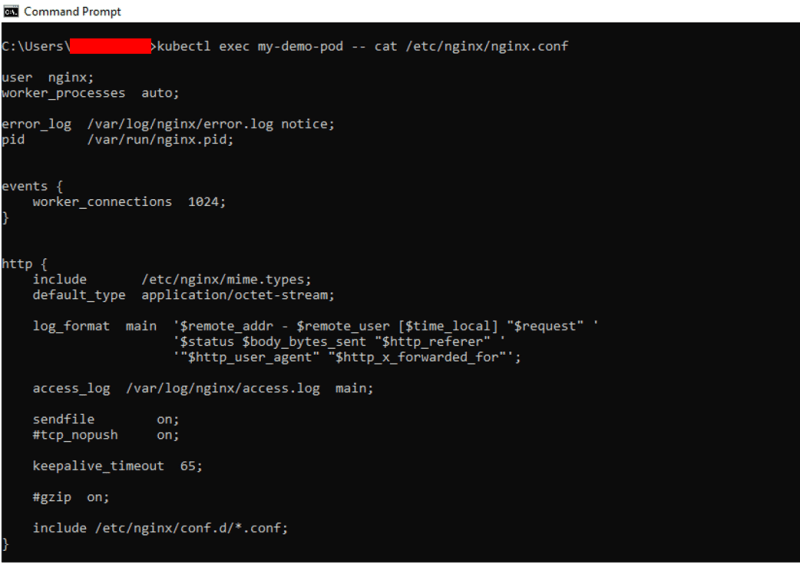

Предположим, мы хотим просмотреть конфигурации контейнера nginx с помощью команд оболочки. Следующая kubectl exec команда позволит нам выполнить команду оболочки непосредственно в контейнере:

kubectl exec my-demo-pod -- cat /etc/nginx/nginx.conf

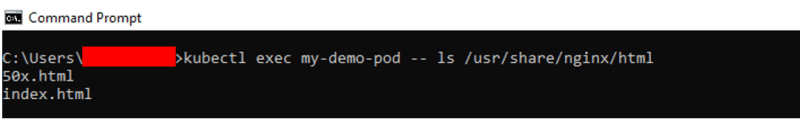

Аналогичным образом, чтобы просмотреть содержимое корневого веб-каталога Nginx с помощью команды оболочки, которая может предоставить информацию о размещенных веб-страницах или ресурсах, мы можем использовать возможность вывода списка содержимого kubectl exec определенного каталога:

kubectl exec my-demo-pod -- ls /usr/share/nginx/html

Взаимодействие с multi-container pods

Поды в Kubernetes могут размещать более одного контейнера и работать вместе для определенной цели. Иногда в таком модуле с несколькими контейнерами вам может потребоваться взаимодействовать с конкретным контейнером. Для этой цели утилита kubectl exec поможет указать контейнер, с которым вы хотите взаимодействовать.

Чтобы запустить команду внутри конкретного контейнера, вам необходимо следовать приведенному ниже синтаксису:

kubectl exec -it [NAME_OF_POD] -c [NAME_OF_CONTAINER] -- [COMMAND]

Допустим, у нас есть модуль с несколькими контейнерами my-demo-pod, который содержит контейнеры nginx и redis. Нам необходимо получить доступ к командной оболочке контейнера nginx и просмотреть журналы контейнера redis.

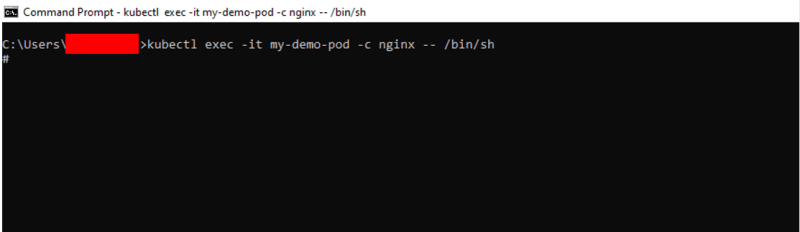

Выполнив команду ниже, мы можем получить доступ к оболочке контейнера nginx:

kubectl exec -it my-demo-pod -c nginx -- /bin/sh

Чтобы проверить версию Redis в модуле с несколькими контейнерами, мы можем запустить эту команду:

kubectl exec my-demo-pod -c redis -- redis-cli –version

Продвинутые методы с kubectl exec

Передача нескольких файлов между Pod и локальным компьютером:

Предположим, мы хотим перенести файлы demo-transfer.txt и demo-transfer2.txt в nginx контейнер нашего многоконтейнерного модуля. kubectl exec tar обеспечивает более точную и эффективную передачу по сравнению с kubectl cp. Итак, во-первых, нам нужно упаковать оба файла в архив с именем demo_package.tar, выполнив следующую команду:

tar cf demo_package.tar demo-transfer.txt demo-transfer2.txt

После того, как мы упаковали оба файла, мы можем запустить приведенную ниже команду, чтобы переместить их с локального компьютера в папку /tmp в контейнере nginx:

type demo_package.tar | kubectl exec -i my-demo-pod -c nginx -- /bin/sh -c 'tar xf - -C /tmp'

- Команда

tar xf - -C /tmpвнутри контейнера модуля извлечет содержимое tarball, передаваемое на его стандартный ввод, в/tmpкаталог. - Эта

cat demo_package.tgz |часть отправляет содержимое архива команде kubectl exec.

Взаимодействие с базами данных

Для взаимодействия с базами данных, расположенными в вашем кластере, вы можете использовать kubectl exec. Например, в контейнере с Redis вы можете получить доступ к Redis CLI, выполнив следующую команду:

kubectl exec -it my-demo-pod -c redis -- redis-cli

Последствия для безопасности

Рекомендации по безопасному использованию

Ограничить команды kubectl exec. Можно ограничить или даже запретить использование команд exec для определенных модулей с помощью контроллера доступа. Это может быть особенно полезно для защиты важных или конфиденциальных модулей.

Использовать проверку TLS. При использовании kubectl exec вы можете предотвратить атаки, указав файлы центра сертификации для проверки TLS.

Обязательная аутентификация: используйте клиентские сертификаты и ключи для аутентификации пользователей, прежде чем они смогут выполнять команды в контейнерах, чтобы повысить безопасность.

Мониторинг и протоколирование исполнительной деятельности

- Убедитесь, что активность kubectl exec регулярно проверяется. Подозрительное поведение может быть обнаружено неожиданными или неизвестными командами.

- Обеспечьте запись всей исполнительной деятельности. Вывод журнала может помочь обнаружить попытку несанкционированного доступа или использование неподходящих команд.

Контроль доступа и RBAC

Реализация RBAC.

Если вы ограничите количество пользователей и объектов, которые могут запускать kubectl exec с помощью управления доступом на основе ролей, это будет полезно для предотвращения случайного неправильного использования или преднамеренного нарушения прав.

Разрешения.

Убедитесь, что пользователям и учетным записям служб назначены только необходимые разрешения. Риск неправильного использования снижается, когда разрешения ограничены.

Устранение неполадок kubectl exec

Распространенные ошибки и их решения

Ошибка CrashLoopBackOff:

CrashLoopBackOff указывает, что службе Kubernetes в большинстве случаев не удалось запланировать модуль из-за недостаточности ресурсов узла, ошибок приложения или проблем с монтированием тома. Чтобы устранить эту ошибку, вам необходимо обеспечить правильные конфигурации, достаточные ресурсы, проверить манифест тома или исправить ошибки приложения.

Вы можете определить эту ошибку, выполнив приведенную ниже команду, и выходные данные показывают статус CrashLoopBackOff для затронутого модуля:

kubectl get pods

Ошибка ImagePullBackOff:

Если модули Pod не могут создать необходимый образ контейнера, это одна из наиболее распространенных проблем. Это может быть связано с рядом факторов, например, с недопустимым именем изображения, невозможностью его отображения или проблемами с аутентификацией.

Вы можете использовать следующую команду для проверки таких проблем, как «нет доступа по запросу», «Манифест не найден» или «Ошибка авторизации» в разделе «События» выходных данных:

kubectl describe pod my-demo-pod

Инструменты и методы отладки

- Часто первым шагом в устранении неполадок является просмотр журналов вашего модуля. Чтобы получить журналы контейнера и проанализировать их на наличие сообщений об ошибках или ненормальном поведении, запустите

kubectl logкоманду. - Чтобы найти подробную информацию о контейнере, включая все события и предупреждения, записанные Kubernetes, используйте команду

kubectl describe pod. - Этот

kubectl-debugинструмент также предоставляет улучшенные возможности отладки. С помощью этой командыkubectl debug [NAME_OF_POD] -it --image=[Debugging_Tool_Image]вы можете запустить сеанс отладки проблемного модуля. Имейте в виду, что kubectl-debug является расширением и его необходимо устанавливать отдельно.[Debugging_Tool_Image]— это образ контейнера, в котором установлены необходимые инструменты отладки. Например, вы можете использовать образ отладки, который предлагает такие инструменты, как ping, netstat, curl и nslookup, если вы пытаетесь просмотреть какой-то модуль с проблемами в сети.

Резюме

Такие инструменты, как kubectl exec Kubernetes, позволяют эффективно управлять контейнерными рабочими нагрузками, обеспечивая детальное взаимодействие модулей, что имеет решающее значение, когда дело доходит до решения проблем. Хотя его возможности огромны, жизненно важно уделять приоритетное внимание безопасности. Чтобы поддерживать безопасную среду, необходимо принять несколько мер, ограничивающих применение команд, таких как проверка TLS, аутентификация пользователей и управление доступом на основе ролей.