0

0

Инструменты этичного взлома | Полное руководство

В этой статье я расскажу о 19 лучших хакерских инструментах на 2025 год.

Если вы хотите работать в сфере кибербезопасности или быть этичным хакером, то вам необходимо быть знакомым с лучшими хакерскими инструментами.

Независимо от того, интересуетесь ли вы взломом сетей, беспроводной связи, взломом паролей или оценкой уязвимостей, я рассмотрел лучшие инструменты взлома для выполнения этой работы.

Но подождите секунду, а что вообще такое инструменты для взлома?

Это хороший вопрос! Вот краткое описание: хакерские инструменты - это специализированное программное обеспечение для выявления и использования уязвимостей в компьютерных системах и сетях.

Проще говоря, хакерские инструменты - это отличное средство, помогающее профессионалам в области кибербезопасности эффективно выполнять свою работу!

Кроме того, если учесть, что Бюро трудовой статистики сообщает о средней зарплате аналитиков по информационной безопасности в размере более 100 тысяч долларов, обучение использованию хакерских инструментов может быть весьма прибыльным.

Теперь, если вы готовы, давайте перейдем к изучению лучших хакерских инструментов.

Â'Â

Что такое инструменты этичного взлома?

Итак, вы слышали термин "хакерские инструменты", но, возможно, вам интересно, что же это на самом деле такое?

Если вы похожи на меня, то наверняка видели всевозможные фильмы и телешоу о хакерстве, и всегда кажется, что парни и девушки в них знают, как делать практически все с помощью командной строки, не говоря уже о навыках социальной инженерии для таких вещей, как замена sim-карты.

Но где эти ниндзя-сценаристы черпают свои глубокие знания в области сетей, безопасности и кибербезопасности?

Что ж, возможно, в 90-е годы этот тип хакеров был более распространен, но в 2025 году хакерские инструменты стали незаменимыми для современных профессионалов в области взлома, и они часто используются на курсах по этическому хакерству.

Прежде всего, важно уточнить, что мы подразумеваем под хакерскими инструментами в сфере кибербезопасности и информационных технологий.

По своей сути хакерские инструменты - это компьютерные программы, разработанные для определенной цели в мире кибербезопасности.

Думайте об этих инструментах как о узкоспециализированном наборе инструментов. И точно так же, как у плотника есть набор инструментов для решения различных задач, у экспертов по кибербезопасности и этичных хакеров есть инструменты для взлома различных задач, с которыми они сталкиваются.

Инструменты взлома предназначены не для того, чтобы сеять хаос или нарушать закон; они предназначены для понимания и укрепления цифровых крепостей. Они помогают выявлять слабые места, тестировать средства защиты и обеспечивать устойчивость систем к потенциальным атакам.

Мир хакерских инструментов разнообразен и сложен. От простых средств для взлома паролей до продвинутых платформ для моделирования сложных кибератак со стороны злоумышленников - эти инструменты предназначены для навигации по сложной сети современных ИТ-систем.

Но почему инструменты взлома так важны?

Подумайте об этом: в нашем современном цифровом мире, где все, от вашего холодильника до автомобиля, подключено к Интернету, уязвимости есть повсюду. Хакерские инструменты позволяют хорошим парням - профессионалам в области безопасности - быть на шаг впереди потенциальных угроз.

Каждый инструмент в арсенале хакера служит своей уникальной цели. Некоторые из них могут использоваться для сканирования сетей в поисках уязвимостей, в то время как другие могут быть использованы для проверки устойчивости системы к различным формам кибератак.

Этичное использование этих инструментов имеет первостепенное значение. Как и любой мощный инструмент, они должны использоваться ответственно, с соблюдением правовых и этических норм.

Это также помогает четко усвоить эту концепцию, когда вы нацеливаетесь на что-то вроде сертификации по тестированию на проникновение для дальнейшего продвижения по карьерной лестнице.

Тем не менее, еще один интересный аспект хакерских инструментов заключается в их адаптивности и эволюции. По мере развития технологий эти инструменты постоянно адаптируются к новым вызовам и угрозам в цифровом мире.

Таким образом, по сути, хакерские инструменты позволяют экспертам по безопасности защищать, анализировать и повышать безопасность систем в постоянно меняющемся киберпространстве.

И если вы заинтересованы в карьере в сфере кибербезопасности или подумываете о прохождении курсов по кибербезопасности, будьте готовы к активному использованию этих инструментов.

Теперь, когда мы разобрались с тем, что такое хакерские инструменты, давайте взглянем на различные доступные типы хакерских инструментов, не так ли?

Какие инструменты используют большинство этичных Хакеров?

Отлично, теперь мы знаем, что такое хакерские инструменты в общем смысле, но вам, вероятно, интересно, какие типы инструментов используют этичные хакеры.

В конце концов, если вы хотите стать этичным хакером, вам нужны инструменты для этой профессии, не так ли?

В этой статье я сосредоточусь на четырех основных типах инструментов, на которые полагаются большинство этичных хакеров: взлом сети, беспроводной взлом, взлом пароля и оценка уязвимостей.

Звучит заманчиво, но прежде чем мы перейдем к реальным инструментам, давайте вспомним, что на самом деле представляют собой эти различные типы хакерских программ и для чего они предназначены.

Я должен отметить, что большинство этичных хакеров используют комбинацию этих инструментов, чтобы имитировать стратегии потенциальных злоумышленников. Это верно, даже после того, как вы выбрали ноутбук для взлома, вам понадобится множество инструментов.

Это идеально подходит для выявления и устранения проблем безопасности до того, как они станут реальными угрозами.

Помните, что эти хакерские инструменты предназначены не только для поиска слабых мест, но и для создания более мощной и безопасной цифровой инфраструктуры.

Это может показаться очевидным, но важно понимать этот нюанс, если вы хотите продолжить свою карьеру в сфере кибербезопасности с помощью чего-то вроде сертификации в области кибербезопасности.

Инструменты для взлома сети

Представьте, что вы детектив, пытающийся найти скрытые двери в лабиринте комнат - вот для чего нужны инструменты сетевого взлома в цифровом мире. Они помогают этичным хакерам исследовать и анализировать сети и выявлять потенциальные уязвимости.

С помощью этих хакерских инструментов вы можете выполнять сетевое отображение, инвентаризацию сети, проверку DNS, анализ хостов, прослушивание пакетов данных и даже имитировать атаки для проверки защиты сети.

Проще говоря, они необходимы для понимания сложной сети соединений и потоков данных как в крупных, так и в небольших сетях.

Инструменты для взлома беспроводной сети

Далее, у нас есть инструменты для взлома беспроводных сетей, которые являются своего рода подмножеством инструментов для взлома сетей.

Мне нравится думать об этих хакерских инструментах как о радаре, который обнаруживает невидимые сигналы, поскольку они позволяют этичным хакерам проверять безопасность сетей Wi-Fi, выявляя слабые места, такие как плохое шифрование или уязвимые точки доступа.

От перехвата сетевого трафика до взлома более слабых протоколов безопасности беспроводной связи - эти хакерские инструменты обеспечивают такую же безопасность беспроводных сетей, как и их проводные аналоги.

Инструменты для взлома паролей

Затем идут инструменты для взлома паролей, которые, вероятно, являются самым классическим типом хакерских инструментов.

Вы, вероятно, имеете представление о том, для чего они предназначены, но на всякий случай мне нравится думать о них как о цифровом эквиваленте наборов для взлома замков, которые я могу использовать для проверки надежности паролей или даже в качестве инструмента для восстановления пароля.

Хакеры, придерживающиеся этических норм, используют эти инструменты для демонстрации того, как легко можно взломать слабые пароли, что может помочь подчеркнуть важность надежных и сложных паролей. Эти хакерские инструменты могут использовать различные методы, такие как атаки методом перебора, атаки по словарю и радужным таблицам, для взлома паролей.

Инструменты оценки уязвимости

Наконец, у нас есть инструменты оценки уязвимостей. Считайте, что это инструменты проверки работоспособности компьютерных систем и веб-приложений (включая одностраничные приложения).

Они сканируют сети, программное обеспечение и системы для выявления потенциальных уязвимостей, таких как устаревшее программное обеспечение, неправильные настройки или лазейки в системе безопасности. Эти инструменты также предоставляют полный отчет о состоянии системы, позволяя организациям усилить свою защиту до того, как злоумышленник воспользуется этими уязвимостями.

Классно! Теперь, когда мы понимаем назначение этих различных типов хакерских инструментов, давайте рассмотрим некоторые из наиболее широко используемых хакерских инструментов в каждой категории в 2025 году.

Лучшие инструменты для взлома сети

1. Живое действие

учить больше

Основная функция: видимость сети, судебная экспертиза и мониторинг производительности приложений.

Бесплатно или платно: Платный (бесплатная пробная версия)

Поддерживаемые платформы: Microsoft Windows, Linux, Mac.

Почему мы выбрали именно этот инструмент для взлома

LiveAction - мой самый любимый инструмент для взлома сетей. Его отличает сочетание простоты и аналитики в режиме реального времени. Настраиваемые информационные панели и подробные отчеты упрощают мониторинг производительности сети, почти как постоянное наблюдение за сетевой активностью.

Что я ценю больше всего, так это практические рекомендации и рабочие процессы по устранению неполадок. Они упрощают сложные задачи, делая их выполнимыми даже для новичка в управлении сетью. Когда я начинал, эти функции были невероятно полезными, почти как путеводитель по лабиринту сетевых хитросплетений.

Для новичков сочетание LiveAction с некоторыми первоклассными книгами по этическому хакерству может стать настоящим прорывом. Для меня это, безусловно, так и было. Этот инструмент становится еще более мощным, когда у вас есть прочная основа в принципах сетевого хакерства.

По моему опыту, LiveAction повышает четкость и эффективность задач по управлению сетью. Это инструмент, который, как только вы начнете его использовать, станет неотъемлемой частью вашего набора инструментов для обеспечения кибербезопасности. Если вы интересуетесь производительностью сети и аналитикой, LiveAction - это бесценный актив, который делает сложные задачи намного более доступными.

Плюсы:

- Мониторинг сети в режиме реального времени

- Визуализация сети и отображение топологии

- Анализ трафика, включая закономерности и узкие места

- Функции обеспечения безопасности и обнаружения угроз для устранения угроз

Аферы:

- Это может быть сложно для начинающих

- Техническое обслуживание может быть дорогостоящим

2. Nmap (Карта памяти)

учить больше

Основная функция: обнаружение сети, картографирование сети и аудит безопасности.

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

Nmap всегда был для меня незаменимым инструментом, когда речь заходила о бесплатных инструментах для взлома, особенно для сканирования сети и проверки безопасности.

Он невероятно эффективен при отображении всех устройств, подключенных к сети, и предоставлении подробной информации о каждом из них. Будь то определение запущенных приложений или изучение специфики системы, Nmap обеспечивает глубину понимания, с которой трудно сравниться.

Что я действительно ценю в Nmap, так это его способность давать всесторонний обзор сетевого ландшафта. Это похоже на цифровую карту, которая показывает не только местность, но и скрытые детали каждого подключенного объекта.

Это делает его незаменимым инструментом для тех, кто хочет обезопасить или проанализировать сеть.

По моему опыту, Nmap является фундаментальным инструментом сетевой безопасности, и его эффективность в определении того, что находится в вашей сети, может по-настоящему открыть глаза.

Речь идет не только о поиске устройств, но и о понимании структуры вашей сети, что имеет решающее значение для любой стратегии кибербезопасности. Для тех, кто хочет получить четкое представление об архитектуре своей сети и уязвимостях, Nmap является бесценным ресурсом.

Плюсы:

- Комплексное обнаружение сети, включая IP-адреса, хосты, порты, операционную систему и многое другое

- Определение версии сервиса для портовых служб

- Гибкий скриптовый движок Nmap (NSE) помогает автоматизировать задачи сканирования

Аферы:

- Имеет только интерфейс командной строки

- Ограниченная поддержка Windows

3. Несусветная

учить больше

Основная функция: Сканирование сетевых уязвимостей.

Бесплатный или платный: Платный (доступна бесплатная версия "Основы" с ограниченными возможностями)

Поддерживаемые платформы: Windows, Linux, Mac.

Почему мы выбрали именно этот инструмент для взлома

Nessus был одним из основных инструментов в моем наборе инструментов для обеспечения кибербезопасности, особенно благодаря использованию языка сценариев атак Nessus (NASL).

Эта функция Nessus отлично справляется не только с выявлением угроз, но и с их объяснением в простых и понятных терминах. Кроме того, она делает еще один шаг вперед, предлагая действенные меры по устранению этих угроз.

Одним из аспектов Nessus, который мне особенно нравится, является его совместимость с архитектурой CVE. Это позволяет невероятно легко подключать его к другим совместимым инструментам безопасности, что является огромным преимуществом при создании единой системы безопасности. В моей работе такая совместимость была неоценимой, позволяя мне оптимизировать различные аспекты управления безопасностью.

Что мне особенно понравилось в Nessus, так это его способность упрощать обработку сложных данных, связанных с безопасностью. Это все равно что иметь переводчика, который не только расшифровывает угрозы безопасности, но и подсказывает, как эффективно с ними справляться.

Для всех, кто занимается сетевой безопасностью, Nessus предлагает продуманный и практичный подход к выявлению угроз и управлению ими. Сочетание подробного анализа угроз с удобными для пользователя инструкциями является основной причиной, по которой Nessus является ключевым компонентом моего протокола безопасности.

Плюсы:

- Отображает отсутствующие исправления, а также более старые исправления

- Определяет приоритеты угроз, с которыми следует бороться в первую очередь

- Простой, масштабируемый и удобный в использовании

Аферы:

- Ограничено единичными сканированиями

- Отчеты не представлены в графическом виде

4.SQLMap (Карта памяти)

учить больше

Основная особенность: Автоматизирует обнаружение и использование ошибок SQL-инъекций и помогает в захвате серверов баз данных.

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows, Linux и Mac.

Почему мы выбрали именно этот инструмент для взлома

SQLMap был надежным союзником в моем наборе инструментов, особенно для автоматизации процесса обнаружения и использования уязвимостей SQL-инъекций.

Это невероятно полезно при работе с базой данных или веб-сайтом, которые подвержены методам внедрения SQL.

Что мне особенно нравится в SQLMap, так это его эффективность в выявлении слабых мест. Как только я определяю потенциальную цель, SQLMap упрощает тестирование и использование любых имеющихся уязвимостей. Это почти то же самое, что иметь помощника-эксперта, специализирующегося на SQL-инъекциях, что упрощает процесс управления базой данных.

Использование SQLMap показало мне, насколько важна защита от уязвимостей, связанных с внедрением SQL. Простота, с которой можно протестировать и использовать эти уязвимости, служит ярким напоминанием о важности надежной защиты базы данных.

Для всех, кто работает в области кибербезопасности, SQLMap является бесценным инструментом как для понимания угроз внедрения SQL, так и для устранения их.

Плюсы:

- Автоматизирует обнаружение SQL-инъекций в веб-приложении

- Поддерживает ряд SQL-инъекций

- Выполняет сложные запросы

Аферы:

- Нет графического интерфейса пользователя

- Требуется ручное подтверждение уязвимости

Лучшие инструменты для взлома паролей

5. Джон Потрошитель

учить больше

Основная функция: Аудит безопасности паролей, восстановление паролей, атаки методом перебора.

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

John The Ripper занимает прочное место в моем арсенале инструментов кибербезопасности, особенно в качестве средства для взлома паролей. Он бесплатный, что является огромным плюсом, и его эффективность при взломе различных технологий шифрования впечатляет.

Что я ценю в John The Ripper, так это его универсальность в методах взлома. Независимо от того, использую ли я атаки по словарю для подбора обычных паролей или применяю грубую силу для более сложных случаев, он неизменно дает результат. Это похоже на наличие универсального ключа, который может адаптироваться к различным замкам.

Использование John The Ripper помогло лучше понять уязвимости паролей. Его способность обнаруживать слабые или забытые пароли с такой эффективностью подчеркивает необходимость строгой и безопасной политики использования паролей.

Для всех, кто занимается аудитом безопасности или тестированием на проникновение, John The Ripper - это незаменимый инструмент для оценки надежности паролей и отказоустойчивости.

Плюсы:

- Полностью с открытым исходным кодом

- Программа для взлома паролей может быть изменена в зависимости от требований пользователя

- Эффективен при обнаружении хэшей паролей

Аферы:

- Это может быть сложно для начинающих с меньшими техническими знаниями

6. Хэш-код

учить больше

Главная особенность: Универсальный инструмент для взлома паролей, использующий мощь графических процессоров.

Бесплатно или платно: Бесплатно по лицензии MIT

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

Hashcat был ключевым компонентом в моем наборе хакерских инструментов, особенно когда дело касалось взлома хэшей паролей. Поддержка широкого спектра алгоритмов хэширования и разнообразие предлагаемых режимов атаки делают его невероятно универсальным.

Особенностью, которая по-настоящему отличает Hashcat от других, является его ускорение на графическом процессоре. Это означает, что он работает на впечатляющей скорости, что является решающим фактором, когда вы имеете дело со взломом сложных паролей. Это похоже на высокопроизводительный движок, который может быстро ориентироваться в различных сложных паролях.

Мой опыт работы с Hashcat показал, что он исключительно эффективен в выявлении и устранении уязвимостей в паролях. Будь то обычная проверка безопасности или более интенсивный тест на проникновение, способность Hashcat быстро и эффективно взламывать пароли неоценима.

Для всех, кто работает в области кибербезопасности, особенно в областях, связанных с защитой паролей, Hashcat является незаменимым инструментом как для тестирования, так и для повышения надежности паролей.

Плюсы:

- Впечатляющая скорость благодаря поддержке графического процессора (GPU)

- Использует широкий спектр алгоритмов хеширования

- Простая настройка

Аферы:

- Проблемы с драйверами графического процессора могут повлиять на производительность

7. Небольшая трещина

учить больше

Основная функция: Аудит паролей для оценки надежности пароля и выявления уязвимостей.

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows

Почему мы выбрали именно этот инструмент для взлома

L0phtCrack имеет примечательную историю, первоначально он был разработан известной хакерской группой L0pht Heavy Industries, в которую входили сотрудники cDc. Если вы новичок во взломе, я бы порекомендовал ознакомиться с ними, поскольку это одни из самых заметных фигур хакерства 90-х годов.

Он зарекомендовал себя как исключительный инструмент для сред Windows, особенно для таких задач, как аудит паролей, восстановление и оценка надежности.

Что меня больше всего впечатляет в L0phtCrack, так это его универсальность в методах взлома паролей. Он допускает атаки по словарю, перебор, гибридные атаки и даже использование радужных таблиц. Такой набор опций делает его высокоэффективным инструментом как для проверки надежности паролей Windows, так и для их восстановления.

По моему опыту, L0phtCrack является одним из лучших инструментов для решения задач, связанных с паролями Windows. Будь то проведение рутинных проверок безопасности или более целенаправленные операции по восстановлению паролей, L0phtCrack неизменно дает надежные результаты.

Историческое значение L0phtCrack для хакерского сообщества делает его не просто мощным инструментом, но и частью хакерского наследия. Для всех, кто имеет дело с защитой паролей Windows, L0phtCrack - это инструмент, сочетающий в себе эффективность, универсальность и богатое наследие.

Плюсы:

- Предназначен для регулярного аудита паролей

- Устраняет проблемы с паролем

- Предоставляет подробные отчеты

Аферы:

- Больше не продается на коммерческой основе, поэтому может отсутствовать поддержка

- Поддерживает только Windows

8. Радужная трещина

учить больше

Основная особенность: Использует предварительно вычисленные радужные таблицы для быстрого изменения хэш-значений паролей.

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows и Linux

Почему мы выбрали именно этот инструмент для взлома

Rainbow Crack особенно эффективен для восстановления текстовых паролей из значений хэшей. Он эффективен в тех случаях, когда вы имеете дело с хэшами, хранящимися в базах данных или в файлах, защищенных паролем.

Настоящая прелесть Rainbow Crack заключается в использовании радужных таблиц. Эти таблицы - настоящая сокровищница предварительно вычисленных хэш-цепочек, которые значительно ускоряют процесс взлома пароля. Это почти так же, как если бы вам дали кнопку быстрой перемотки вперед, минуя трудоемкие действия, обычно связанные со взломом паролей.

В ходе моего использования Rainbow Crack я обнаружил, что его эффективность в изменении значений хэша была замечательной. Он сокращает использование догадок и методов грубой силы, традиционно связанных со взломом паролей.

Для всех, кто интересуется вопросами защиты паролей, особенно там, где важно время, Rainbow Crack является мощным инструментом, использующим эффективность Rainbow tables для получения быстрых результатов. Этот инструмент предназначен не только для взлома паролей, но и для понимания и устранения уязвимостей в системах защиты паролей.

Плюсы:

- Взламывает пароли за относительно короткий промежуток времени

- Таблицы предварительно вычисляются для упрощения процесса

- Позволяет эффективно избегать препятствий для аутентификации

Аферы:

- Радужные таблицы требуют значительного объема дискового пространства (иногда терабайта).

- Чтобы инструмент был полезен, хэш должен быть в радужной таблице

Лучшие инструменты оценки уязвимости

9. Структура метаэксплуатации

учить больше

Основная функция: Инструмент для тестирования на проникновение и разработки эксплойтов

Бесплатно или платно: Бесплатно или платно с Metasploit Pro

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

Платформа Metasploit была краеугольным камнем в моем наборе инструментов для тестирования на проникновение, получившем широкое признание благодаря своим всеобъемлющим функциям. Это тот инструмент, который предоставляет широкий спектр возможностей, что делает его любимым среди профессионалов в области безопасности.

По моему опыту, Metasploit отличается своей универсальностью в различных аспектах взлома и кибербезопасности. Он невероятно эффективен для разработки и тестирования эксплойтов, что является основополагающим для понимания и устранения уязвимостей.

Фреймворк также отлично подходит для оценки уязвимостей, позволяя мне всесторонне оценивать и усиливать меры безопасности.

Но Metasploit выходит за рамки простого поиска слабых мест. Его возможности в таких действиях после использования, как повышение привилегий и утечка данных, были неоценимы в моей работе. Умение этого инструмента работать с полезной нагрузкой и шеллкодом повышает его функциональность еще на один уровень.

Использование Metasploit дало мне представление о сложностях киберугроз и необходимых мерах противодействия. Речь идет не только об использовании уязвимостей, но и о овладении искусством и наукой кибербезопасности.

Плюсы:

- Комплексная платформа для разработки, тестирования и внедрения эксплойтов

- Встроенная база данных эксплойтов с обширной коллекцией готовых эксплойтов, полезных нагрузок и шелл-кодов

- Высокая гибкость и настраиваемость

- Активное сообщество пользователей, разработчиков и участников, предоставляющих ресурсы и поддержку

Аферы:

- В основном используется интерфейс командной строки (CLI), что означает, что он менее удобен для начинающих

- Отсутствие обновлений эксплойтов в режиме реального времени

- Отсутствие расширенной отчетности

10. Открытые двери

учить больше

Основная функция: Сканер уязвимостей для проведения всесторонней оценки безопасности

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

OpenVAS был фундаментальной частью моего инструментария обеспечения безопасности, в первую очередь благодаря его широкому спектру возможностей проверки на уязвимости и сканирования. Это универсальный инструмент, который позволяет проводить тщательную оценку системной и сетевой безопасности, с поразительной точностью выявляя уязвимости, неправильные настройки и слабые места.

Что я особенно ценю в OpenVAS, так это аспект автоматизации. Это упрощает процесс оценки уязвимостей, делая его эффективным и всеобъемлющим. Регулярные обновления базы данных позволяют мне всегда быть готовым к обнаружению последних уязвимостей.

Настраиваемое сканирование - еще одна изюминка OpenVAS. Оно позволяет мне адаптировать оценку к конкретным потребностям или основным областям, что неоценимо при целенаправленном тестировании безопасности. После сканирования OpenVAS не просто предоставляет вам список проблем; он предоставляет рекомендации по составлению отчетов и устранению неполадок, что имеет решающее значение для эффективного устранения уязвимостей.

Возможности интеграции OpenVAS значительно улучшили мой рабочий процесс. Возможность легко объединить его с другими инструментами создает более целостную и мощную экосистему безопасности.

В ходе моего опыта оценки кибербезопасности OpenVAS зарекомендовал себя как нечто большее, чем просто инструмент для сканирования; это комплексное решение, поддерживающее каждый этап процесса управления уязвимостями.

Плюсы:

- Комплексные функции сканирования уязвимостей

- С открытым исходным кодом и бесплатно

- Регулярно обновляемые каналы безопасности

- Настраиваемое сканирование, включая глубину сканирования и параметры сканирования

- Поддерживает интеграцию с другими средствами обеспечения безопасности и может быть автоматизирован

Аферы:

- Это может быть сложно настроить для новичков, не обладающих техническими знаниями

- Лучше всего работает с системами Linux, несмотря на поддержку Windows и macOS

- Отсутствие расширенной отчетности

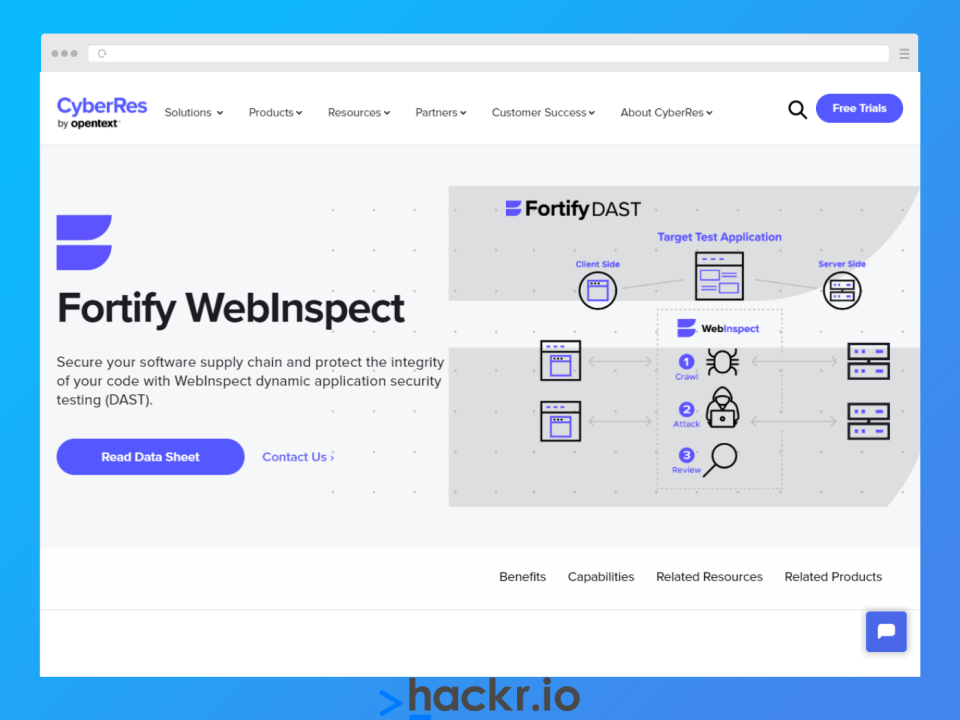

11. Улучшите вебинспекцию

учить больше

Основная функция: Сканирует и оценивает веб-приложения на наличие уязвимостей, требующих устранения

Бесплатный или платный: Платный

Поддерживаемые платформы: Windows

Почему мы выбрали именно этот инструмент для взлома

Fortify WebInspect стал для меня незаменимым инструментом, когда мне нужно выполнить оценку безопасности веб-приложений. Его универсальность в сканировании и оценке делает его проверенной и надежной частью моего инструментария и сканера безопасности веб-приложений.

Что я особенно ценю в WebInspect, так это умение выявлять потенциальные угрозы безопасности и слабые места. Это похоже на работу цифрового детектива, который методично прочесывает веб-приложения, выявляя области, которые могут быть использованы. Такой уровень детальной оценки имеет решающее значение, особенно когда речь идет о конфиденциальных данных.

Используя WebInspect, я убедился, что он исключительно эффективен при выявлении уязвимостей, которые в противном случае могли бы остаться незамеченными. Речь идет не только о поиске очевидных недостатков, но и о глубоком изучении приложения для выявления скрытых рисков.

Для всех, кто занимается защитой веб-приложений, Fortify WebInspect предлагает глубину и точность, необходимые для обеспечения надежной безопасности и защиты от утечек данных. Это инструмент, который обеспечивает спокойствие за счет тщательной проверки веб-приложений и защиты конфиденциальной информации.

Плюсы:

- Стабильный и хорошо поддерживаемый инструмент

- Может быть интегрирован с конвейерами CI/CD

- Настраиваемый в соответствии с различными стандартами конфиденциальности данных

Аферы:

- Отсутствие функций статического тестирования безопасности приложений (SAST) для тестирования в режиме "белого ящика"

12. Веб-сканирование Invicti

учить больше

Основная функция: сканер веб-уязвимостей и автоматизированная оценка безопасности веб-приложений

Бесплатный или платный: Платный

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

Invicti WebScan, ранее выпускавшийся под брендом Acunetix, является еще одним компонентом моего набора инструментов для обеспечения безопасности веб-приложений. Его возможности в качестве сканера веб-уязвимостей делают его идеальным для проведения автоматизированной оценки безопасности.

Что мне особенно нравится в Invicti WebScan, так это его эффективность не только в выявлении потенциальных уязвимостей, но и в оказании помощи в их устранении. Это похоже на работу бдительного охранника и опытного консультанта в одном лице, которые сосредоточены на повышении безопасности веб-приложений.

По моему опыту, Invicti WebScan отлично подходит для выявления уязвимостей, которые потенциально могут скомпрометировать веб-приложения. Его тщательный процесс сканирования позволяет сделать все возможное, что делает его бесценным инструментом для повышения общей безопасности.

Всем, кто серьезно относится к защите своих веб-приложений, Invicti WebScan предлагает комплексные возможности сканирования, необходимые для эффективного выявления, понимания и устранения слабых мест в системе безопасности.

Плюсы:

- Подробная визуальная панель мониторинга

- Может сканировать все типы приложений и служб на различных платформах

- Хорошая поддержка клиентов

Аферы:

- Дорогой

- Вы не можете сканировать несколько URL-адресов по одной лицензии

13. Нет

учить больше

Основная функция: Сканер уязвимостей веб-сервера для выявления проблем безопасности и неправильных настроек

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

Nikto, приложение с открытым исходным кодом из моего набора инструментов безопасности, оказалось невероятно полезным для всестороннего сканирования и оценки уязвимостей веб-серверов. Его способность выявлять широкий спектр проблем безопасности и неправильных настроек веб-серверов делает его таким ценным.

Я особенно ценю Nikto за тщательность проверки серверов на наличие опасных файлов и потенциальных хакерских программ. Это похоже на работу дотошного инспектора, который следит за тем, чтобы ни один аспект безопасности веб-сервера не был упущен из виду.

Умение этого инструмента проверять устаревшие версии программного обеспечения веб-серверов - еще один аспект, на который я полагаюсь. Эта функция имеет решающее значение, поскольку устаревшее программное обеспечение часто становится воротами для киберугроз.

В моей практике Nikto зарекомендовал себя как незаменимый инструмент для этичных хакеров. Будь то обеспечение безопасности сервера или превентивное выявление потенциальных рисков, Nikto обеспечивает уровень глубины и детализации, который повышает общую кибербезопасность.

Для всех, кто занимается обеспечением безопасности веб-серверов, Nikto предлагает необходимые функции для проведения эффективной оценки безопасности.

Плюсы:

- С открытым исходным кодом и бесплатно

- Широкие возможности сканирования

- Обширная база данных известных уязвимостей

- Настраиваемый вариант сканирования

- Возможности создания отчетов

Аферы:

- Не подходит для сканирования крупных предприятий

- Использует интерфейс командной строки, что делает его менее удобным для начинающих пользователей.

14. Акунетикс

учить больше

Основная функция: Выявляет уязвимости веб-приложений, такие как SQL-инъекции, XSS и конфигурации серверов.

Бесплатный или платный: Платный

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

Acunetix, разработанный Invicti Security, был ключевой частью моего инструментария для сканирования и выявления уязвимостей в веб-приложениях. Его способность обнаруживать целый ряд проблем, от внедрения SQL и межсайтового скриптинга (XSS) до небезопасных конфигураций серверов, делает его невероятно универсальным.

Отличительной особенностью Acunetix является его эффективность в качестве инструмента тестирования на проникновение с помощью "черного ящика". Он особенно полезен для динамического тестирования безопасности приложений (DAST) в ситуациях, когда у меня нет доступа пользователя или исходного кода.

Это делает его идеальным выбором для сценариев внешнего тестирования, где критически важно понять уровень безопасности приложения с точки зрения стороннего наблюдателя.

По моему опыту, Acunetix отлично подходит для выявления уязвимостей, которые потенциально могут быть пропущены при более поверхностном изучении. Он глубоко проникает в приложение, выявляя слабые места так же, как это мог бы сделать потенциальный злоумышленник.

Для тех, кто хочет провести тщательное и эффективное тестирование безопасности веб-приложений, особенно с внешней точки зрения, Acunetix предлагает глубину и широту возможностей сканирования, необходимых для выявления и понимания сложных уязвимостей.

Плюсы:

- Возвращает очень мало ложных срабатываний

- Обеспечивает высокий уровень автоматизации и точности

- Создает отчеты о соответствии требованиям

- Удобный интерфейс и интуитивно понятный рабочий процесс

Аферы:

- Настройка этого инструмента может оказаться сложной задачей для разработчиков

- Управление пользователями не является простым процессом

Лучшие инструменты для взлома беспроводных сетей

15. Судьба

учить больше

Основная функция: Детектор беспроводной сети, сниффер и система обнаружения вторжений (IDS)

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows, Linux и Mac

Почему мы выбрали именно этот инструмент для взлома

Kismet - незаменимый инструмент с открытым исходным кодом, особенно в качестве детектора беспроводной сети. Но, на мой взгляд, его отличают возможности перехвата пакетов и функционирования в качестве беспроводной системы обнаружения вторжений (WIDS).

Я обнаружил, что Kismet невероятно эффективен для идентификации и анализа трафика беспроводной сети. Это похоже на то, как если бы у вас был digital hawk, который непрерывно сканирует эфир, точно определяя и анализируя каждый пакет, с которым сталкивается. Эта функция имеет неоценимое значение для понимания динамики беспроводных сетей и выявления потенциальных угроз безопасности.

Используя Kismet, я по достоинству оценил его способность анализировать окружающую меня беспроводную среду. Будь то рутинный мониторинг сети или более целенаправленные исследования в области безопасности, Kismet предлагает всестороннее представление о трафике беспроводной сети, что упрощает выявление аномалий и потенциальных уязвимостей.

Для всех, кто занимается вопросами беспроводной безопасности, Kismet - это инструмент, который дает полное и детальное представление о беспроводных сетях, упрощая их защиту и эффективное управление ими.

Плюсы:

- Переключение каналов позволяет найти как можно больше сетей

- Регистрирует географические координаты

- Возможность использования в качестве беспроводного средства обнаружения вторжений (WIDS)

- Параметры командной строки и графического интерфейса

Аферы:

- Поиск сетей может занять много времени

- Может идентифицировать сети только в пределах небольшой физической области

16. Воздушная трещина

учить больше

Основная функция: детектор беспроводной локальной сети, анализатор пакетов, WEP-ключи и программа для взлома WPA / WPA2-PSK

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows (ограниченно), Linux (идеально), Mac.

Почему мы выбрали именно этот инструмент для взлома

Если мне нужно поработать над проектом по ручному тестированию, я неизменно выбираю Aircrack-ng как инструмент для взлома. Мне особенно нравятся его широкие возможности, адаптированные для взлома сетей WLAN на основе WEP и WPA. Его функциональность простирается от перехвата пакетов до различных форм атак, таких как брутфорсинг, атаки по словарю и даже автономный взлом.

Я также большой поклонник того факта, что Aircrack-ng имеет открытый исходный код и поддерживается надежной системой поддержки сообщества. Это не только гарантирует непрерывные улучшения, но и предоставляет обширные знания и ресурсы, которые жизненно важны для устранения неполадок и повышения моей квалификации.

По моему опыту, Aircrack-ng отлично работает в среде Linux (возможно, я предвзят как пользователь Linux, но все же?), где он чувствует себя как дома. Если вы новичок в Linux, пусть это вас не смущает, так как существует множество отличных курсов по Linux для получения базовых навыков.

Однако он также достаточно гибок, чтобы работать и в системах Windows, хотя и с некоторыми ограничениями.

Независимо от того, тестирую ли я безопасность беспроводной локальной сети или пытаюсь обнаружить уязвимости в беспроводных сетях, Aircrack-ng зарекомендовал себя как бесценный инструмент, предлагающий функциональность, необходимую для эффективной и тщательной оценки безопасности беспроводной сети.

Плюсы:

- Полный набор состоит из более чем 20 утилит и универсальных методов атаки

- Популярный среди профессионалов, также с открытым исходным кодом и поддерживаемый сообществом

- Активная поддержка сообщества с помощью документации и форумов

- Инновационный инструмент для взлома беспроводных ключей шифрования (WEP)

Аферы:

- В основном подходит для этичных хакеров с большим техническим опытом

- Основан на командной строке, поэтому отсутствие графического интерфейса пользователя может отпугнуть некоторых

17. Wi-Fi

учить больше

Основная функция: Автоматизирует проверку паролей Wi-Fi и взлом с помощью различных методов атаки

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows, Linux, Mac

Почему мы выбрали именно этот инструмент для взлома

Wifite - еще один мой любимый инструмент для аудита и взлома сетей Wi-Fi, благодаря своей способности использовать множество методов атаки. Будь то перехват рукопожатий, использование грубой силы или атак по словарю, или использование других инструментов, таких как Aircracking, Wifite охватывает широкий спектр тактик взлома Wi-Fi.

Что действительно отличает Wifite от других приложений, так это его удобный интерфейс, который делает его доступным для новичков и в то же время обеспечивает глубину, необходимую более опытным профессионалам. Автоматизация, которую он обеспечивает, является существенным преимуществом, упрощая процесс взлома Wi-Fi и экономя драгоценное время.

В моей работе по обеспечению безопасности Wi-Fi Wifite зарекомендовал себя как бесценный инструмент. Простота его использования в сочетании с комплексным подходом позволяет проводить эффективный аудит сети Wi-Fi.

Независимо от того, являетесь ли вы новичком в области взлома Wi-Fi или опытным экспертом, Wifite предлагает сочетание удобства и возможностей, которые могут повысить эффективность любой оценки безопасности Wi-Fi.

Плюсы:

- Настраиваемый и удобный для пользователя интерфейс включает в себя множество целевых фильтров

- Предоставляет подробные журналы и отчеты и может быть полностью автоматизирован

- Множество методов атаки, а также кросс-инструментальная и кроссплатформенная совместимость

- Интеллектуальный выбор цели для сетей на основе уровня сигнала

Аферы:

- Некоторым может показаться, что интерфейс устарел

- Скорее профессиональный инструмент, что означает, что он менее удобен для начинающих

18. Продавец жен

учить больше

Основная функция: Платформа доступа к сетям Wi-Fi, используемая для тестирования проникновения red team

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Linux (в первую очередь Kali)

Почему мы выбрали именно этот инструмент для взлома

WifiPhisher - это еще один мощный инструмент для оценки уязвимостей беспроводной сети, в частности, для моделирования сценариев взлома red-team и демонстрации рисков, связанных с фишинговыми атаками через несанкционированные точки доступа.

Отличительной особенностью WifiPhisher является его способность убедительно создавать несанкционированные точки доступа, что имеет ключевое значение при фишинге. Эта возможность не только обеспечивает реалистичную среду тестирования, но и показывает, как легко можно заманить ничего не подозревающих пользователей к компрометации их учетных данных.

Используя WifiPhisher, я воочию убедился, насколько эффективным он может быть при получении учетных данных от пользователей, которые считают, что подключаются к законной сети. Этот инструмент сыграл важную роль в демонстрации часто упускаемых из виду рисков, связанных с беспроводными сетями, и легкости, с которой могут проводиться фишинговые атаки.

Для всех, кто занимается вопросами безопасности беспроводных сетей или проводит просветительские кампании о рисках фишинга, WifiPhisher предоставляет практичное и действенное средство демонстрации этих уязвимостей и важности бдительного использования сети.

Плюсы:

- Отлично подходит для сценариев взлома red-team, чтобы обеспечить реалистичную оценку безопасности

- Идеально подходит для атак "человек посередине"

- Идеально подходит для снижения рисков путем выявления слабых мест и уязвимостей

- Полезно для обоснования инвестиций в средства защиты от кибербезопасности

Аферы:

- Ограниченная поддержка платформы, поскольку поддерживается только в Linux

- Ограниченный охват, поскольку хакерские атаки red-team обычно сосредоточены на конкретных системах

19. Проволочная проволока

учить больше

Основная особенность: Мощный анализатор сетевых протоколов, который улавливает и анализирует сетевой трафик

Бесплатно или платно: Бесплатно

Поддерживаемые платформы: Windows, Linux, macOS

Почему мы выбрали именно этот инструмент для взлома

Являясь одним из инструментов OG для этического взлома (помните, когда-то он назывался Ethereal? Нет, только я?), Wireshark является синонимом сетевого анализа и взлома.

Это также занимает особое место в моем путешествии как этичного хакера. Это возвращает меня в студенческие годы, когда, проведя бесчисленное количество часов за командной строкой, я впервые окунулся в мир анализа пакетов с помощью хакерских инструментов.

Что меня всегда восхищало в Wireshark, так это его широкий набор функций. От перехвата пакетов до анализа протоколов, от фильтрации пакетов и поиска до статистического анализа - он охватывает практически все аспекты сетевого анализа, о которых вы только можете подумать. Функции визуализации особенно полезны, поскольку они превращают сложные данные в понятную и действенную информацию.

Когда я только начинал работать с Wireshark, я был восхищен тем, как он делает невидимое видимым, раскрывая замысловатый танец пакетов в сети. Он также невероятно эффективен при анализе локальной сети, предлагая возможность незаметного копирования пакетов, что имеет решающее значение для обеспечения незаметности при оценке безопасности.

Wireshark был для меня больше, чем просто инструментом; он был учителем, объясняющим сложности сетевого трафика и помогающим мне глубже понять цифровые коммуникации, которые лежат в основе нашего подключенного мира.

Для тех, кто занимается сетевым анализом или этичным хакерством, Wireshark - незаменимый ресурс, предлагающий такую глубину функциональности и понимания, с которой могут сравниться лишь немногие другие инструменты.

Плюсы:

- Всесторонняя поддержка сетевых протоколов и кроссплатформенность

- Захват пакетов в режиме реального времени и мощные возможности фильтрации

- Расширенный анализ с помощью статистики, потоковых графиков, отображения пакетов с цветовой кодировкой и многого другого

- Обширная поддержка сообщества благодаря его долгой истории

Аферы:

- Крутой курс обучения для начинающих

- Отсутствие анализа в режиме реального времени

- Отсутствие генерации трафика

Как выбрать лучшие хакерские инструменты в 2025 году

Выбирая лучшие хакерские инструменты в 2025 году, иногда можно почувствовать, что идешь по лабиринту, особенно учитывая широкий спектр сложных опций и постоянно меняющийся ландшафт технологий кибербезопасности.

Имея в своем распоряжении огромное количество хакерских инструментов, найти идеальный для вашей задачи в области кибербезопасности может показаться сложной задачей, но я здесь, чтобы помочь вам найти свой путь!

Итак, если вы не уверены, с чего начать, я бы порекомендовал следующие критерии, которые помогут вам сделать обоснованный выбор:

- Потребности проекта: Четко определите основную цель вашей задачи по обеспечению безопасности. Это понимание является основополагающим. Но не ограничивайтесь поверхностным анализом; изучите конкретные функциональные возможности или проблемы, с которыми вы сталкиваетесь. Например, если вы сосредоточены на проникновении в сеть, вам понадобятся инструменты, которые помогут в анализе сети и моделировании нарушений.

- Совместимость и системные требования: В условиях быстро меняющегося технологического ландшафта крайне важно, чтобы инструмент взлома хорошо сочетался с вашим текущим техническим оборудованием. Эта гармония является ключом к бесперебойной и эффективной работе.

- Простота использования и обучения: Если вы осваиваете новые области в области кибербезопасности, выбирайте инструменты, которые не оставят вас равнодушными к сложности. Выбирайте инструменты с интуитивно понятным интерфейсом и исчерпывающими руководствами. Сложный инструмент может превратить увлекательную задачу в непосильную.

- Сообщество и поддержка: Надежное сообщество и постоянное развитие являются отличительными чертами надежного инструмента. Ищите инструменты, поддерживаемые активными форумами, учебными пособиями и обширными ресурсами для оказания помощи и обучения.

- Стоимость и лицензирование: Хотя многие хакерские инструменты имеют открытый исходный код и свободный доступ, за некоторые из них приходится платить, особенно за более специализированные. Взвесьте, оправдывают ли преимущества корпоративной версии затраты, особенно если может быть достаточно бесплатной версии для сообщества.

- Репутация и отзывы: Изучите репутацию инструмента в сфере кибербезопасности. Ознакомьтесь с отзывами, практическими примерами или опытом пользователей, чтобы оценить его эффективность и надежность.

- Масштабируемость и производительность: Оцените, как инструмент будет работать в соответствии с ожидаемым объемом вашего проекта и его масштабируемостью. Производительность является критическим фактором, особенно в сценариях, где скорость и эффективность имеют первостепенное значение.

- Безопасность и соблюдение законодательства: Убедитесь, что инструмент не ставит под угрозу безопасность ваших систем. Кроме того, помните о юридических соображениях. Этичное и законное использование хакерских инструментов является обязательным условием.

- Интеграция с другими инструментами: инструменты, которые легко интегрируются с существующей системой кибербезопасности, приносят огромную пользу. Ищите инструменты, которые улучшают и дополняют вашу систему безопасности.

- Набор функций и возможности: Внимательно изучите набор функций, предлагаемых инструментом. Более широкий набор функций может обеспечить большую универсальность, но оцените, что именно необходимо для ваших нужд. Ищите инструменты, которые предоставляют подробные отчеты и аналитические функции.

Если вы будете помнить об этом, это поможет вам разобраться в огромном выборе инструментов для взлома. Помните, что правильный инструмент для взлома может значительно повысить вашу способность выявлять уязвимости в системе безопасности и противодействовать им.

Кроме того, если вы готовитесь к работе в сфере кибербезопасности, хорошее владение этими инструментами может дать вам явное преимущество на вашем профессиональном пути.

Какие существуют различные виды взлома?

В этой статье мы рассмотрели различные категории хакерских инструментов, таких как взлом сети, взлом паролей, веб-взлом и беспроводной взлом.

Теперь давайте немного развернемся, чтобы изучить многообразие самого хакерства.

Если вы ищете работу в сфере кибербезопасности и все еще новичок в этой области, это отличный способ улучшить свои базовые знания о хакерстве и при этом оставаться на правильной стороне закона!

- Этичный взлом: Также известный как взлом по принципу "белой шляпы" или тестирование на проникновение, этот метод считается лучшим в мире хакерства. Проводимые с полной авторизацией, этичные хакеры стремятся выявлять и устранять уязвимости в системах, чтобы защитить их от вредоносных атак. Это эксперты по кибербезопасности, которые используют свои навыки для защиты.

- Хакерство в "черной шляпе": Часто именно этот тип хакеров приходит на ум, когда кто-то упоминает о взломе. Это злоумышленники в киберпространстве, которые занимаются незаконной деятельностью со злым умыслом. От кражи данных до сбоя в работе системы - их действия несанкционированны и вредны. В таких телешоу, как "Мистер робот", это могло бы выглядеть круто, но это не рекомендуется!

- Хакерство в "серой шляпе": Находясь на грани этичного и неэтичного, хакеры в "серой шляпе" действуют без явного разрешения, но обычно не имеют вредоносных намерений. Они могут выявлять уязвимости и сообщать о них, часто проводя тонкую грань между законными и незаконными действиями.

- Хактивизм: смесь хакерства и активизма, этот вид деятельности направлен на достижение социальных или политических целей. Хактивисты часто нацеливаются на организации или правительства, чтобы добиться перемен, повысить осведомленность или сделать заявление, используя хакерство в качестве средства самовыражения.

- Script Kiddie: Не обладая глубокими техническими знаниями, эти люди полагаются на существующие инструменты и скрипты для взлома. Хотя они могут и не обладать продвинутыми навыками, их действия все равно могут быть вредными или разрушительными.

- Advanced Persistent Threat (APT) - сложный и скрытый тип взлома, который включает в себя длительные целенаправленные кампании. Они часто спонсируются государством или организуются организованными группами с целью кражи данных, шпионажа или системного саботажа.

- Инсайдерская угроза: Уникальный и часто упускаемый из виду аспект хакерства, связанный с тем, что отдельные сотрудники организации используют свой доступ для несанкционированных действий. Инсайдерская угроза - от кражи данных до преднамеренного саботажа - является серьезной проблемой безопасности.

- Социальная инженерия: Этот подход, основанный скорее на психологических манипуляциях, чем на техническом мастерстве, предполагает принуждение людей к разглашению конфиденциальной информации или совершению действий, которые ставят под угрозу безопасность. Это свидетельствует о том, что человеческий фактор часто является самым слабым звеном в кибербезопасности.

Сейчас, конечно, вам следует сосредоточиться только на этичном хакерстве, учитывая юридическую неопределенность других вариантов. Но это помогает разобраться в различных вариантах.

Просто ознакомьтесь с любой хорошей степенью по кибербезопасности, и вы можете рассчитывать на то, что будете изучать эти темы, поскольку вам необходимо иметь всестороннее представление об этой области.

Ключевые элементы и цели Современного Хакерства

Одно можно сказать наверняка: кибербезопасность постоянно развивается, поэтому это помогает понять, что ищут хакеры и какие цели они обычно используют.

Это также распространенный вопрос на собеседованиях по кибербезопасности, поэтому давайте рассмотрим некоторые ключевые элементы и цели современного хакерства:

- Форматы данных и их передача: Хакеры часто используют данные в таких распространенных форматах, как CSV, XML и даже простые текстовые файлы, поскольку они широко используются для хранения и передачи данных. Они ищут уязвимости в том, как приложения обрабатывают эти форматы для извлечения данных или манипулирования ими.

- Веб-технологии: Такие технологии, как JavaScript, являются основополагающими для веб-приложений. Хакеры используют уязвимости в этих технологиях для проведения атак, таких как межсайтовый скриптинг (XSS), и внедряют вредоносные скрипты на различных языках программирования для обеспечения кибербезопасности.

- Интерфейсы прикладного программирования (API) имеют решающее значение в современных приложениях для обмена данными. Хакеры используют API для перехвата или манипулирования потоком данных между приложениями, часто используя небезопасные конечные точки API.

- Сеть и хосты: Отдельный хост или сеть в целом могут стать золотой жилой для хакера. Они сканируют открытые порты и уязвимости, используя такие инструменты, как Wireshark и Metasploit, для различных операционных систем, включая варианты Unix, такие как OpenBSD, Solaris, NetBSD и Mac OS X.

- Системы баз данных: Базы данных являются главной мишенью из-за хранящихся в них конфиденциальных данных. Хакеры используют такие инструменты, как SQLMap, для использования уязвимостей SQL-инъекций в популярных системах баз данных, таких как MySQL, Oracle и PostgreSQL.

- Распространенные методы взлома: Одним из наиболее распространенных методов взлома является использование слабых или украденных учетных данных, часто с помощью инструментов для взлома паролей. Также распространены фишинговые атаки с целью обмана пользователей и получения конфиденциальной информации.

- Постоянные угрозы: Продвинутые постоянные угрозы (APT) - это сложная форма взлома, при которой злоумышленники получают несанкционированный доступ и остаются незамеченными в течение длительного времени. Они часто нацелены на крупные организации или правительственные сети с целью шпионажа или кражи данных.

Понимание этих различных элементов и целей может быть очень полезным для получения более глубокого представления о методах и мотивах, стоящих за хакерской деятельностью.

Я также считаю, что это подчеркивает важность надежных мер безопасности во всех аспектах цифровой инфраструктуры, от отдельных приложений до обширных сетевых систем.

Применяя эти знания в своих стратегиях кибербезопасности, вы можете значительно повысить способность организации защищаться от различных хакерских угроз и реагировать на них.

Законно ли использование хакерских инструментов?

Вопрос о том, является ли взлом законным или нет, имеет множество нюансов и в значительной степени зависит от намерения, метода и согласия участников хакерской деятельности.

Хотя хакерские инструменты сами по себе не являются незаконными, их применение может стать незаконным, если они используются без надлежащего разрешения.

Это делает их во многом похожими на VPN, поскольку в большинстве стран они не запрещены законом, но границы становятся размытыми, когда вы сосредотачиваетесь на намерениях.

Давайте рассмотрим несколько сценариев, в которых хакерские действия могут быть как законными, так и незаконными.

Примеры легальных взломов

- Этичный взлом или тестирование на проникновение: в этих случаях взлом осуществляется с полного разрешения целевой организации. Этичные хакеры, или "белые шляпы", уполномочены исследовать и выявлять уязвимости в системе, помогая организациям укрепить свою защиту.

- Исследования в области безопасности: Здесь исследователи в области безопасности проводят хакерские атаки в рамках закона. Их цель - выявить слабые места в системе безопасности, но они подходят к этому ответственно, часто сообщая о своих выводах пострадавшим организациям, не используя уязвимости в личных целях.

- Программы поиска уязвимостей: Эти программы представляют собой открытое приглашение организаций внешним хакерам находить уязвимости и сообщать о них. Хакеры, которые участвуют в этих программах и придерживаются их рекомендаций, получают вознаграждение за свои открытия. Эта форма взлома не только легальна, но и поощряется, поскольку помогает повысить безопасность системы.

Примеры незаконного взлома

- Несанкционированный доступ: это доступ к компьютерным системам, сетям или учетным записям без разрешения, который может включать в себя такие действия, как взлом паролей или обход протоколов безопасности. Такие действия являются незаконными, поскольку они нарушают конфиденциальность и права собственности.

- Кража данных: Незаконное получение конфиденциальной информации из компьютерных систем, сетей или баз данных без разрешения представляет собой кражу данных. Это может включать несанкционированное копирование, загрузку или извлечение данных.

- Атаки типа "отказ в обслуживании" (DoS): Эти атаки нарушают работу компьютерных систем, сетей или веб-сайтов, перегружая их трафиком или используя уязвимости системы. Такие действия являются незаконными, поскольку они направлены на нанесение ущерба или выведение из строя систем.

- Вредоносное ПО и программы-вымогатели: Создание и распространение вредоносного программного обеспечения, такого как вирусы, черви или программы-вымогатели, подпадает под категорию незаконных взломов. Эти действия обычно направлены на нарушение целостности системы, кражу данных или вымогательство денег у жертв.

- Фишинг и социальная инженерия: использование обманчивых методов для манипулирования людьми с целью разглашения конфиденциальной информации или совершения действий, ставящих под угрозу безопасность, является незаконным. Эта тактика использует уязвимые места человека, а не слабые места системы.

Важность хакерских инструментов для обеспечения безопасности

Хакерские инструменты незаменимы для современного специалиста по кибербезопасности. Тем не менее, их важность можно оценить с разных точек зрения.

Давайте подробнее рассмотрим важность использования хакерских инструментов для обеспечения первоклассной безопасности ваших систем:

- Выявление уязвимостей: В мире, где все большее значение приобретает модель безопасности с нулевым уровнем доверия, хакерские инструменты играют решающую роль в выявлении слабых мест в системах, сетях и приложениях. Имитируя реальные атаки, они выявляют потенциальные бреши в системе безопасности, которые в противном случае могли бы остаться незамеченными, пока ими не воспользуются злоумышленники.

- Тестирование на проникновение: Эти инструменты позволяют специалистам по безопасности проводить тщательную оценку инфраструктуры организации. Они помогают выявить возможные точки проникновения и слабые места, предоставляя план действий по усилению защиты.

- Проверка безопасности: Помимо выявления уязвимостей, хакерские инструменты играют решающую роль в проверке эффективности существующих мер безопасности. Они помогают убедиться в том, что существующие средства контроля функционируют должным образом и достаточно надежны, чтобы противостоять различным сценариям атак.

- Повышение осведомленности и просвещение по вопросам безопасности: В эпоху, когда киберугрозы постоянно развиваются, инструменты взлома имеют неоценимое значение для повышения осведомленности о безопасности. Они предоставляют наглядные примеры того, как могут происходить нарушения, информируя отдельных лиц и организации о важности бдительности и упреждающих мер безопасности.

- Подготовка к реагированию на инциденты: Эффективное реагирование на инциденты является важнейшим компонентом кибербезопасности. Инструменты для взлома помогают разрабатывать и совершенствовать стратегии реагирования на инциденты, гарантируя, что организации будут хорошо подготовлены к быстрому и эффективному устранению нарушений безопасности.

- Непрерывный мониторинг и обнаружение: Ситуация в области кибербезопасности не стоит на месте; она требует постоянной бдительности. Хакерские инструменты облегчают постоянный мониторинг и обнаружение аномалий или брешей, гарантируя своевременное выявление и устранение угроз.

- Расширенное моделирование угроз: Хакерские инструменты позволяют организациям имитировать сложные кибератаки, в том числе продвинутые постоянные угрозы (APT). Это помогает понять тактику, методы и процедуры (TTP), используемые продвинутыми злоумышленниками, и подготовить средства защиты от таких высокоуровневых угроз.

- Обеспечение соответствия: хакерские инструменты помогают обеспечить соответствие различным нормативным актам и стандартам, регулирующим защиту данных и кибербезопасность. Они помогают проводить аудит и оценку соответствия методов обеспечения безопасности организации юридическим и нормативным требованиям.

- Управление рисками: Выявляя уязвимости и тестируя средства защиты, хакерские инструменты вносят значительный вклад в стратегию управления рисками организации. Они предоставляют важную информацию, которая помогает принимать решения об инвестициях в обеспечение безопасности и мерах по снижению рисков.

- Инновации в стратегиях безопасности: По мере развития хакерских инструментов они стимулируют инновации в стратегиях безопасности. Они подталкивают организации к внедрению более передовых и эффективных методов защиты от все более изощренных угроз в киберпространстве.

Помните, что роль хакерских инструментов в обеспечении кибербезопасности многогранна и постоянно развивается.

Это не просто инструменты для выявления и использования уязвимостей; это жизненно важные компоненты комплексной стратегии защиты цифровой среды, повышения осведомленности о безопасности и подготовки к целому ряду киберугроз.

Сворачивание

Итак, вот они, 19 лучших хакерских инструментов 2025 года.

Независимо от того, ищете ли вы работу в сфере кибербезопасности или хотите повысить свои навыки этичного хакерства, хакерские библиотеки - это один из лучших способов быть на шаг впереди и повышать свой уровень.

Даже если вы новичок в мире хакерских инструментов, я надеюсь, что теперь у вас есть лучшее представление о том, что это такое и почему они так полезны.

Какой инструмент для взлома ваш любимый? И есть ли еще какие-нибудь, которые вы хотели бы, чтобы мы включили в наш список инструментов для взлома? Сообщите нам об этом в комментариях ниже.

Вы новичок в мире этичного хакинга и ищете способы начать работу? Проверять:

Самый популярный курс Udemy по обучению Этичному хакерству с нуля

Часто задаваемые вопросы

1. Что такое инструменты для взлома?

Хакерские инструменты - это программные приложения, предназначенные для выявления уязвимостей, тестирования мер безопасности и оценки общей защищенности компьютерных систем и сетей. Эти инструменты используются специалистами по безопасности, специалистами по тестированию на проникновение и этичными хакерами для моделирования потенциальных атак и выявления слабых мест до того, как злоумышленники смогут ими воспользоваться.

2. Законны ли инструменты для взлома?

Законность средств взлома зависит от их предполагаемого использования и юрисдикции, в которой они используются. В целом, средства взлома могут быть классифицированы как этичные или вредоносные. В целом, важно понимать и соблюдать законы и нормативные акты, касающиеся кибербезопасности, взлома и несанкционированного доступа в вашей конкретной юрисдикции.

3. Существуют Ли Какие-Либо Хакерские Инструменты С Открытым Исходным Кодом?

Да, существует несколько хакерских инструментов с открытым исходным кодом, включая Metasploit, OpenVAS, Wireshark, Nmap, Aircrack-ng и John The Ripper, и это лишь некоторые из них. Проверить остаток средств на наш список, если youâÂÂзаинтересованы в инструменты с открытым кодом.Ã'Â

4. Как Я Могу Научиться Пользоваться Хакерскими Инструментами?

Если вы хотите научиться пользоваться хакерскими инструментами, часто лучше всего установить этот инструмент в свою систему, а затем поискать лучшие руководства по этическому взлому, в которых используется этот инструмент взлома. Мы также рекомендуем ознакомиться с документацией и присоединиться к любым сообществам, использующим эти инструменты, поскольку они могут стать огромным источником полезной информации от других пользователей.